Istraživači iz Unit 42 nedavno su istraživali phishing kampanju usmjerenu na europske tvrtke, uključujući one u Njemačkoj i Ujedinjenom Kraljevstvu. Otkrili su da je cilj kampanje prikupljanje pristupnih podataka i preuzimanje kontrole nad žrtvinom Microsoft Azure Cloud infrastrukturom.

Phishing kampanja dosegla je vrhunac u lipnju 2024., uz korištenje lažnih formi izrađenih pomoću Free Form Builder usluge. Podaci pokazuju da je ciljano otprilike 20.000 korisnika iz različitih europskih tvrtki.

Kampanja je ciljala europske tvrtke u sljedećim industrijama:

• Automobilska industrija

• Kemijska industrija

• Proizvodnja industrijskih spojeva

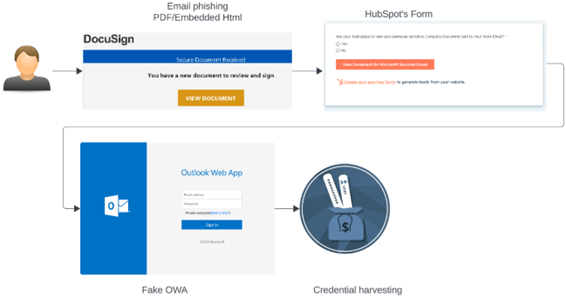

Phishing mailovi sadržavali su ili priloženu PDF datoteku sa zahtjevom za digitalni potpis (Docusign) ili HTML kôd s poveznicama koje su žrtve preusmjeravale na stranice (HubSpot) na kojima se nalazila forma (stvorena pomoću Free Form Buildera), koja je zatim preusmjeravala na phishing stranice s lažnom formom za prijavu u Outlook. HubSpot je platforma u oblaku za upravljanje odnosima s klijentima (CRM), marketing, prodaju i sustave za upravljanje sadržajem (CMS).

Utvrđeno je da HubSpot nije bio kompromitiran tijekom ove phishing kampanje, kao niti Free Form Builder poveznice dostavljene putem HubSpot infrastrukture.

Iz Docusigna, su odgovorili: “Povjerenje, sigurnost i privatnost naših korisnika uvijek su bili u središtu poslovanja Docusigna. Od trenutka ove istrage, Docusign je implementirao niz dodatnih mjera za jačanje naših proaktivnih preventivnih mjera, koje su — do danas — značajno smanjile broj korisnika koji primaju lažne zahtjeve za Docusignovim potpisom.”

Slika 1 prikazuje pojednostavljeni dijagram phishing kampanje.

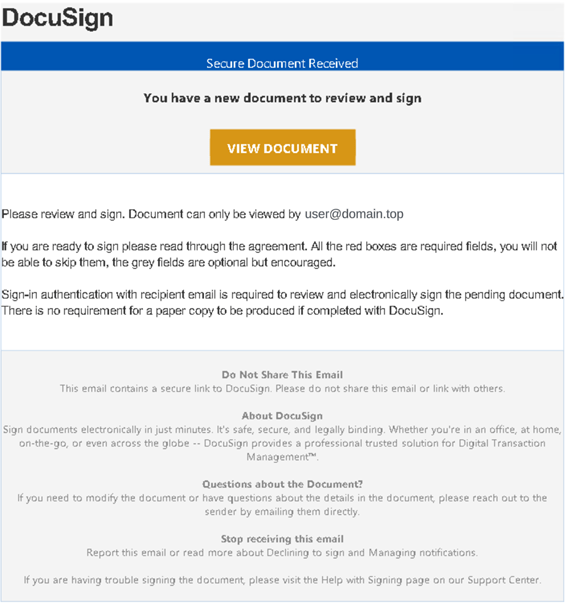

Napadači su prilagođavali tematiku ovisno o kompaniji koju su ciljali. Npr. u nazivu dostavljene datoteke koristili su ime kompanije (imekompanije.pdf).

PDF datoteke su upućivale žrtvu da mora dati svoj digitalni potpis.

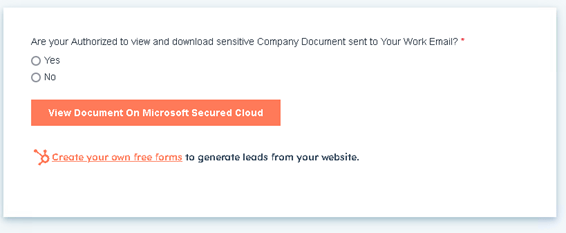

Nakon što bi zaposlenik kliknuo „View Document“, poveznica bi ga odvela na URL formata – hxxps://share-eu1.hsforms[.]com/FORM-ID koji je sadržavao formu (Slika 3).

U formi se spominje „Microsoft Secured Cloud“, što upućuje da su napadači ciljali korisničke podatke Microsoft računa.

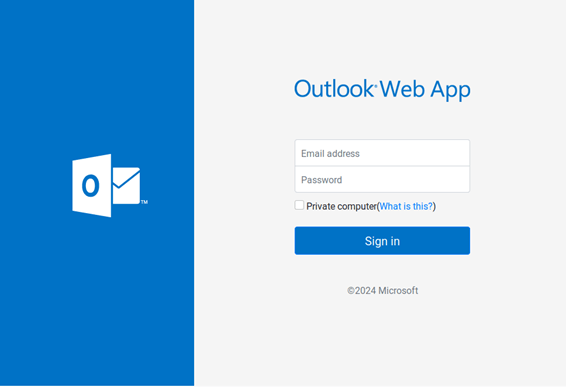

Kad bi zaposlenik kliknuo „View Document On Microsoft Secured Cloud“, preusmjerili bi ga na zlonamjernu stranicu za krađu podataka koja je tražila unos pristupnih podatak Microsoft Azure računa (Slika 4).

Kako prepoznati ovu phishing kampanju

Analizom phishing mailova ustanovljena su dva ključna pokazatelja:

- Privid hitnosti

- Nisu prolazili autentifikacijske provjere – pošiljatelj nije ovlašten slat poruke s navedene domene, a moguće i daje potpis pošiljatelja lažiran.

Za vrijeme istrage, pronađeno je 17 aktivnih formi koje su vodile na stranice napadača, a sve su bile na domeni .buzz te su imale sličan dizajn prikazan kao što prikazuje Slika 4.

Tijekom preuzimanja računa, napadači bi dodali novi uređaj na žrtvin račun i tako omogućili trajni pristup, čak i nakon što su uloženi sigurnosni napori da im se onemogući pristup.

Kada je IT ponovno preuzeo kontrolu nad računom, napadač je odmah pokrenuo ponovno postavljanje lozinke, pokušavajući vratiti kontrolu. To je stvorilo situaciju „natezanja“ u kojoj su se obje strane borile za kontrolu nad računom.

Više o prijevari i indikatorima pročitajte na stranici: Effective Phishing Campaign Targeting European Companies and Organizations

Otkrivene poveznice sa zlonamjernim formama:

• hxxps://share-eu1.hsforms[.]com/1P_6IFHnbRriC_DG56YzVhw2dz72l

• hxxps://share-eu1.hsforms[.]com/1UgPJ18suRU-NEpmYkEwteg2ec0io

• hxxps://share-eu1.hsforms[.]com/12-j0Y4sfQh-4pEV6VKVOeg2dzmbq

• hxxps://share-eu1.hsforms[.]com/1cJJXJ0NfTPOKwn23oAmmzQ2e901x

• hxxps://share-eu1.hsforms[.]com/1wg25r1Z-R5GkhY6k-xGzOg2dvcv5

• hxxps://share-eu1.hsforms[.]com/1G-NQN9DbSVmDy1HDeovJCQ2ebgc6

• hxxps://share-eu1.hsforms[.]com/1AEc2-gS4TuyQyAiMQfB5Qw2e5xq0

• hxxp://share-eu1.hsforms[.]com/1wg25r1Z-R5GkhY6k-xGzOg2dvcv5

• hxxps://share-eu1.hsforms[.]com/1zP2KsosARaGzLqdj2Umk6Q2ekgty

• hxxps://share-eu1.hsforms[.]com/1fnJ8gX6kR_aa5HlRyJhuGw2ec8i2

• hxxps://share-eu1.hsforms[.]com/1QPAfZcocSuu3AnqznjU14A2eabj0

• hxxps://share-eu1.hsforms[.]com/176T8k3N9Q562OEEfhS22Fg2ebzvj

• hxxps://share-eu1.hsforms[.]com/18wO3Zb9hTIuittmhHvQFuQ2ec8gt

• hxxps://share-eu1.hsforms[.]com/1vNr8tB1GS4mZuYg81ji3dg2e08a3

• hxxps://share-eu1.hsforms[.]com/1qe8ypRpdTr284rkNpgmoow2ebzty

• hxxps://share-eu1.hsforms[.]com/1C1IZ0_b-SD6YXS66alL4EA2e90m9

Otkrivene zlonamjerne poveznice phishing kampanje – razina 1:

• hxxps://technicaldevelopment.industrialization[.]buzz/?o0B=RLNT

• hxxps://vigaspino[.]com/2doc5/index.php?submissionGuid=1d51a08d-cf55-4146-8b5b-22caa765ac85

• hxxps://technicaldevelopment.rljaccommodationstrust[.]buzz/?WKg=2Ljv8

• hxxps://purchaseorder.vermeernigeria[.]buzz/?cKg=C3&submissionGuid=4631b0c9-5e10-4d81-b1d6-4d01045907e7

• hxxps://asdrfghjk3wr4e5yr6uyjhgb.mhp-hotels[.]buzz/?Nhv3zM=xI7Kyf

• hxxps://purchaseorder.europeanfreightleaders[.]buzz/?Mt=zqoE&submissionGuid=476f32d0-e667-4a18-830b-f57a2b401fc3

• hxxps://orderspecification.tekfenconstruction[.]buzz/?6BI=AmaPH&submissionGuid=e2ce33ea-ee47-4829-882c-592217dea521

• hxxps://asdrfghjk3wr4e5yr6uyjhgb.mhp-hotels[.]buzz/?Nhv3zM=xI7Kyf

• hxxps://d2715zbmeirdja.cloudfront[.]net/?__hstc=251652889.fcaff35c15872a69c6757196acd79173.1727206111338.1727206111338.1727206111338.1&__hssc=251652889.158.1727206111338&__hsfp=1134454612&submissionGuid=30359eaf-a821-472d-ba17-dd2bd0d96b96

• hxxps://docusharepoint.fundament-advisory[.]buzz/?3aGw=Nl9

• hxxps://wr43wer3ee.cyptech[.]com[.]au/oeeo4/ewi9ew/mnph_term=?/&submissionGuid=50aa078a-fb48-4fec-86df-29f40a680602

• hxxp://orderconfirmation.dgpropertyconsultants[.]buzz/

• hxxps://espersonal[.]org/doc0024/index.php?submissionGuid=6e59d483-9dc2-48f8-ad5a-c2d2ec8f4569

• hxxps://vigaspino[.]com/2doc5/index.php?submissionGuid=093410a5-c228-4ddf-890c-861cdc6fe5d8

• hxxps://technicaldevelopment.industrialization[.]buzz/?o0B=RLNT

• hxxps://espersonal[.]org/doc0024/index.php?submissionGuid=96a9b82a-55d3-402d-9af4-c2c5361daf5c

• hxxps://orderconfirmating.symmetric[.]buzz/?df=ZUvkMN&submissionGuid=e06a1f83-c24e-4106-b415-d2f43a06a048

Otkrivene zlonamjerne poveznice phishing kampanje – razina 2:

• hxxps://docs.doc2rprevn[.]buzz?username=

• hxxps://docusharepoint.fundament-advisory[.]buzz/?3aGw=Nl9

• hxxps://9qe.daginvusc[.]com/miUxeH/

• hxxps://docs.doc2rprevn[.]buzz/?username=

• hxxps://vomc.qeanonsop[.]xyz/?hh5=IY&username=ian@deloitte.es

• hxxps://sensational-valkyrie-686c5f.netlify[.]app/?e=

IP adrese:

• 167.114.27[.]228

• 144.217.158[.]133

• 208.115.208[.]118

• 13.40.68[.]32

• 18.67.38[.]155

• 91.92.245[.]39

• 91.92.244[.]131

• 91.92.253[.]66

• 94.156.71[.]208

• 91.92.242[.]68

• 91.92.253[.]66

• 188.166.3[.]116

• 104.21.25[.]8

• 172.67.221[.]137

• 49.12.110[.]250

• 74.119.239[.]234

• 208.91.198[.]96

• 94.46.246[.]46

Nazivi zlonamjernih PDF datoteka

• (Zoomtan.pdf) b2ca9c6859598255cd92700de1c217a595adb93093a43995c8bb7af94974f067

• (Belzona.pdf) f3f0bf362f7313d87fcfefcd6a80ab0f18bc6c5517d047be186f7b81a979ff91

• (Pcc.pdf) deff0a6fbf88428ddef2ee3c4d857697d341c35110e4c1208717d9cce1897a21