Kompromitacijom usluge potencijalno zahvaćeno više od 140 000 vlasnika domena.

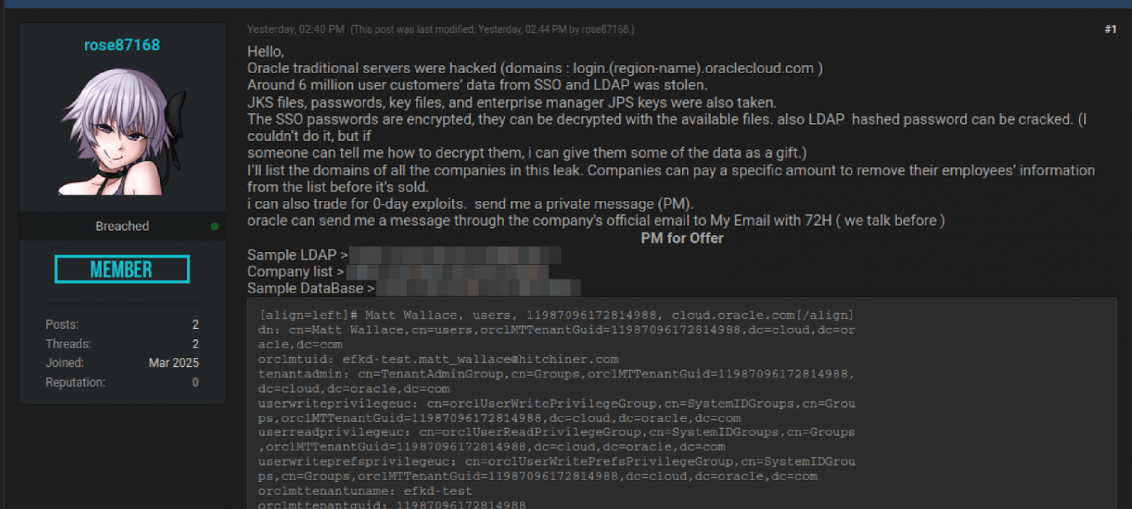

Dana 21. ožujka 2025. CloudSEK je otkrio da napadač pod nazivom “rose87168”, prodaje 6 milijuna potencijalno ukradenih zapisa Oracle Clouda na hakerskom forumu.

Podaci uključuju JKS datoteke, šifrirane SSO lozinke, datoteke ključeva i JPS ključeve.

Kompromitirani su podaci više od 140 000 vlasnika domena, a među njima se nalaze i hrvatske tvrtke.

Sumnja se da je do kompromitacije došlo zbog ranjivosti Cloud sustava za prijavu – login.(redion-name).oraclecloud.com – uzrokovane neažuriranjem sustava.

Napadač je javno objavio popis tvrtki čiji su podaci potencijalno kompromitirani te traži pomoć s dešifriranjem lozinki, a kompromitiranim tvrtkama nudi mogućnost uklanjanja njihovih podataka s popisa za novčanu naknadu. Dodatno, nudi i informacije o ranjivosti nultog dana korištenoj u napadima.

Napadač tvrdi da je kompromitirao poddomenu login.us2.oracleclou.com koja je u međuvremenu uklonjena. Navedeno je da se radi o 6 milijuna zapisa ukradenih iz baza podataka, a isti se prodaju uz mogućnost preuzimanja uzorka iz ukradene baze kao dokaza o kompromitaciji.

PROVJERITE NALAZI LI SE VAŠA DOMENA MEĐU POTENCIJALNO KOMPROMITIRANIM PODACIMA NA: https://exposure.cloudsek.com/oracle

Moguće posljedice kompromitacije:

Masovno curenje podataka – potencijalno je kompromitirano 6 milijuna zapisa, a s obzirom da se radi o Cloud platformi sami zapisi mogu se odnositi na poslovanje raznih tvrtki.

Kompromitacija vjerodajnica – dešifriranje SSO i LDAP lozinki može omogućiti dodatne kompromitacije Oracle Cloud okruženja.

Ucjene i iznude – napadač pokušava ostvariti financijsku korist od tvrtki čiji podaci su kompromitirani.

Ovisno o ranjivosti ovo može uzrokovati dodatnu opasnost od novih kompromitacija Oracle Clouda.

Rizik za lanac opskrbe – izloženost JKS datoteka može omogućiti napadačima kompromitaciju i međusobno povezanih poslovnih sustava.

Mjere koje možete poduzeti:

Izmjena zaporki : predlažemo izmjene zaporki za LDAP korisničke račune, s posebnim naglaskom na privilegirane račune (npr. Administratori usluge u oblaku), postavljanje pravila za snažnu lozinku i korištenje višefaktorske autentifikacije.

Ažurirajte SASL hasheve: ponovno generirajte SASL/MD5 hasheve ili prijeđite na sigurniju metodu provjere autentičnosti.

Ponovno generirajte i zamijenite sve SSO/SAML/OIDC certifikate povezane s ugroženom LDAP konfiguracijom.

Pregledajte LDAP logove za sumnjive pokušaje autentifikacije.

Istražite nedavne aktivnosti kompromitiranih računa kako biste otkrili potencijalni neovlašteni pristup.

Provodite kontinuirani nadzor kako biste uočili neovlašteni pristup i sumnjivo ponašanje.