Cisco je otkrio da napadači mogu iskoristiti IOS XE ranjivost nultog dana kako bi dobili pune administratorske ovlasti i na daljinu preuzeli kontrolu nad pogođenim uređajem.

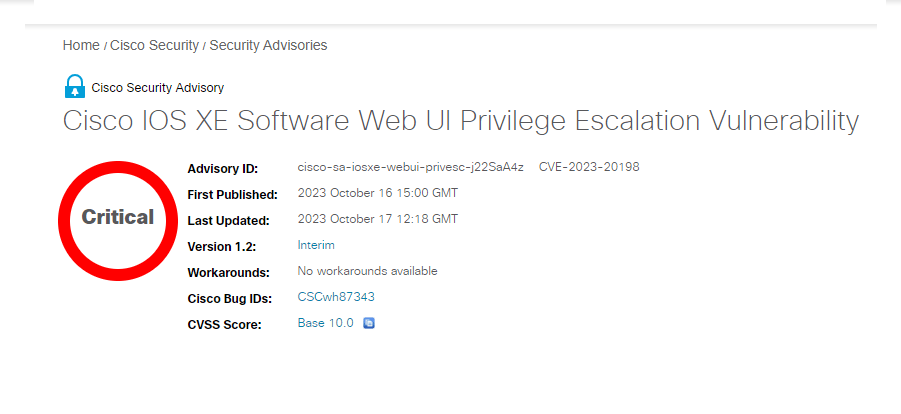

Ranjivost CVE-2023-20198 je dobila najvišu ocjenu (10).

Cisco IOS XE koriste brojni preklopnici (engl. switch), razni usmjerivači (engl. routers), pristupne točke, bežični kontroleri i brojni drugi uređaji.

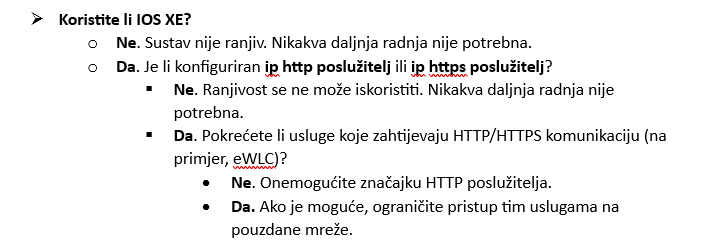

Ranjivi su fizički i virtualni IOS XE sustavi koji koriste Web User Interface (Web UI).

Uspješno iskorištavanje ove ranjivosti omogućuje napadaču stvaranje računa na pogođenom uređaju s pristupom najviše razine privilegije – 15, čime mu se daje potpuna kontrola nad uređajem i dopuštaju moguće naknadne neovlaštene aktivnosti.

Ako Vaša tvrtka koristi Cisco IOS XE sustav, potrebno je što prije ustanoviti je li on kompromitiran i poduzeti sve potrebne radnje u za otklanjanje kompromitacije.

Korake za provjeru kompromitacije i mitigaciju možete pronaći na poveznici:

Budući da zakrpa još nije dostupna, mitigacijske mjere koje su objavljene od Cisco-a za sad uključuju uklanjanje javno dostupnih login sučelja uređaja koje koriste Cisco IOS XE.

Dodatne informacije o ranjivosti možete pronaći na poveznicama:

https://cve.cert.hr/cve/CVE-2023-20198

https://blog.talosintelligence.com/active-exploitation-of-cisco-ios-xe-software/

https://sec.cloudapps.cisco.com/security/center/resources/forensic_guides/iosxe_forensic_guide.html