Kompromitacija web sjedišta može imati teške posljedice i za posjetitelje i za vlasnika web sjedišta. Budući da napadači čine sve što je u njihovoj moći kako bi imali trajan pristup web sjedištu, oporavak od kompromitacije može biti izazovan, budući da malver može opetovano reinficirati sustav. Ovaj dokument je zamišljen kao priručnik sistem

Author: Jakov Kiš

Konferencija “Potraga za boljim internetom 2025.” okupila stručnjake i djecu

Konferencija “Potraga za boljim internetom 2025.” okupila je više od 150 stručnjaka, učitelja i nastavnika te učenika i učenica osnovnih i srednjih škola povodom obilježavanja međunarodnog Dana sigurnijeg interneta. Konferencija koju su organizirali Udruga Suradnici u učenju, Centar za sigurniji internet, HAKOM i CARNET-ov Nacionalni CERT istaknula je važnost edukacije

Newsletter Nacionalnog CERT-a CERT-info #1

S uzbuđenjem vam predstavljamo Newsletter Nacionalnog CERT-a – vaš izvor najnovijih informacija, savjeta i inspiracije iz područja kibernetičke sigurnosti! Zadnjeg utorka u mjesecu u CERT-info Newsletteru vam donosimo: temu mjeseca, digitalne sadržaje o temi, statistiku incidenata koje je obradio Nacionalni CERT, intervju sa stručnjakom te najavu budućih događanja. Tema siječanjskog Newslettera

Kritična FortiGuard ranjivost omogućuje stvaranje admin korisnika (CVSS 9.6)

Ranjivost zaobilaženja autentifikacije korištenjem alternativnog puta ili kanala [CWE-288] koja utječe na FortiOS i FortiProxy može omogućiti udaljenom napadaču da dobije ovlasti super-administratora slanjem zahtjeva putem interneta prema Node.js pristupnom modulu. Ranjivost: CVE-2024-55591 Izvješća pokazuju da napadači već iskorištavaju ovu ranjivost. Do sad je uočeno da su napadači: Stvarali admin račune na uređaju s

Ivanti upozorava na kritične ranjivosti

Ivanti upozorava na kritične ranjivosti koje napadačima omogućuju neovlašteno udaljeno izvršavanje kôda i podizanje ovlasti. CVE-2025-0282CVSS: 9.0Ranjivi proizvodi: Ivanti Connect Secure (ICS), Ivanti Policy Secure, Ivanti Neurons for Zero Trust Access (ZTA) Gateways (pristupnik)Sažetak: stack-based buffer overflow u Ivanti Connect Secureu prije verzije 22.7R2.5, Ivanti Policy Secureu prije verzije 22.7R1.2 i

Phishing kampanja usmjerena na europske tvrtke i organizacije

Istraživači iz Unit 42 nedavno su istraživali phishing kampanju usmjerenu na europske tvrtke, uključujući one u Njemačkoj i Ujedinjenom Kraljevstvu. Otkrili su da je cilj kampanje prikupljanje pristupnih podataka i preuzimanje kontrole nad žrtvinom Microsoft Azure Cloud infrastrukturom. Phishing kampanja dosegla je vrhunac u lipnju 2024., uz korištenje lažnih formi izrađenih

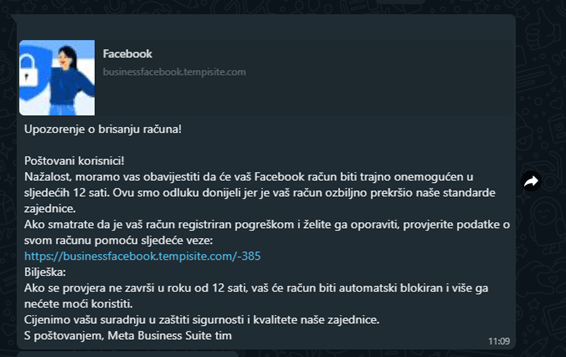

UPOZORENJE! Prijevara u kojoj prijete blokadom vašeg Facebook računa

Novu godinu započinjemo jednim upozorenjem. Nacionalni CERT zaprimio je više prijava prijevare u kojoj se imitira Facebook korisnička podrška, a žrtvama se prijeti blokadom računa. Prijevara služi za krađu korisničkih podataka, koji kasnije mogu biti iskorišteni za druge zlonamjerne radnje - plaćanje oglasa, širenje prijevare, zaključavanje računa, iznudu i dr...

ENISA: Izvješće o stanju kibernetičke sigurnosti u Uniji za 2024. godinu

U skladu s Člankom 18. Direktive NIS 2, Agencija Europske unije za kibernetičku sigurnost (ENISA) pripremila je dvogodišnje izvješće o stanju kibernetičke sigurnosti u Uniji. Izvješće pruža pregled zrelosti kibernetičke sigurnosti te procjenu sposobnosti kibernetičke sigurnosti diljem Europe. Izvješće uključuje i preporuke politika za rješavanje uočenih nedostataka i povećanje razine kibernetičke

ZoomIn4PinkHats: jačanje uloge žena u kibernetičkoj sigurnosti

Uspješno je proveden ZoomIn4PinkHats (ZI4PH) projekt, kojeg je provodio CARNET-ov Nacionalni CERT kako bi promovirao veću uključenost žena u kibernetičku sigurnost. https://www.youtube.com/watch?v=ly8Onk8U_Jw Ovaj značajan projekt, financiran kroz GÉANT Innovation Program, usmjeren je na aktualne teme ravnopravnosti i podrške ženama u stjecanju znanja i vještina potrebnih za rad u ovom dinamičnom i brzo

Upozorenje: prevaranti opet nude „pomoć s povratom novca“

Nacionalni CERT je u travnju pisao o prijevari u kojoj se napadači predstavljaju kao agencije koje prevarenim osobama pomažu s povratom ukradenog novca (https://www.cert.hr/upozorenje-facebook-prijevara-s-povratom-novca/). Ova vrsta prijevare opet je aktualna. Ako ste bili žrtva prijevare i ukraden vam je novac, kontaktirajte banku kako bi poduzeli sve potrebne radnje za zaštitu računa, a