Skrivanje zlonamjernog kôda unutar legitimnih programa popularna je taktika kriminalnih aktera. Tako su hakeri odlučili sakriti zlonamjerni kôd za rudarenje kripto valuta unutar instalacijskog paketa popularne video igre Super Mario 3: Mario Forever.

Ova besplatna verzija računalne igre preuzeta je više od milijun puta. Pobudila je nostalgiju među igračima jer je zadržala mehaniku starije verzije, ali uz poboljšanu grafiku.

Zlonamjerni akteri iskoristili su ovu priliku i kreirali zlonamjernu .zip datoteku koja osim datoteke igrice sadrži i datoteke za pokretanje programa za rudarenje kripto valuta.

Trojanska verzija širila se putem oglašavanja na društvenim mrežama, forumima, iskorištavanjem SEO optimizacije za bolje rangiranje u rezultatima pretrage i sl.

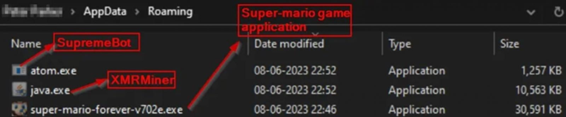

Preuzeta arhiva sadrži tri datoteke: legitimnu Super Mario 3 datoteku (“super-mario-forever-v702e.exe”) te java.exe i atom.exe datoteke koje se automatski instaliraju na računalo korisnika prilikom instalacije igrice.

Napadači znaju da igrači računalnih igara posjeduju snažnija računala, a ona su prikladnija za rudarenje kripto valuta zbog mogućnosti obrade velikih količina podataka.

„Java.exe“ datoteka služi kao XMR program za rudarenje Monero kripto valute, a „atom.exe“ služi za uspostavljanje veze sa zaraženim računalnom, kako bi napadač mogao upravljati procesom rudarenja.

XMR program za rudarenje radi kao pozadinski proces bez znanja i pristanka korisnika te tako koristi žrtvine resurse. Osim rudarenja kripto valuta, program skuplja podatke kao što su naziv računala, korisničko ime, podatke o procesoru i grafičkoj kartici te dr.

Atom.exe stvara svoj duplikat unutar skrivene mape u direktoriju igre, a zatim stvara zadatak koji se pokreće svakih 15 minuta, a skriven je pod imenom legitimnog procesa.

Apeliramo na građane da datoteke preuzimaju samo iz provjerenih i službenih izvora, a sumnjive datoteke provjere antivirusnim programom.

Više o ovoj kampanji pročitajte na https://blog.cyble.com/2023/06/23/trojanized-super-mario-game-installer-spreads-supremebot-malware/