Nacionalni CERT svakog ponedjeljka priprema tjedne izvještaje o zaraženim računalima i dostavlja ih vlasnicima IP adresnog prostora u kojem su zabilježena računala koja su dio botnet mreža. Izvještaji se dostavljaju u “.zip” formatu, a unutar njega se nalazi “.csv” datoteka s nazivom vlasnika adresnog prostora.

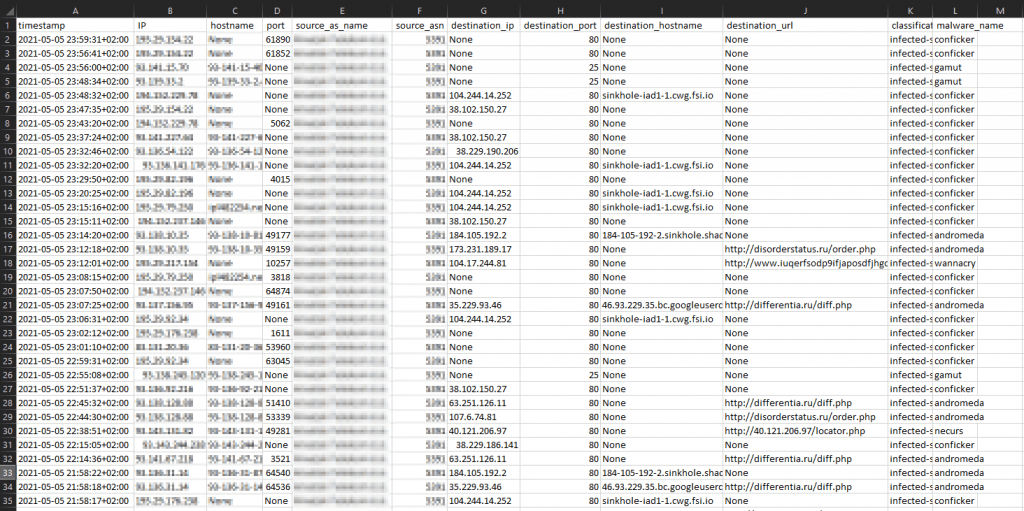

Datoteka je podijeljena u dvanaest stupaca, a opis svakog pojedinog stupca se nalazi u nastavku:

timestamp - datum, vrijeme i vremenska zona kad je aktivnost otkrivena

ip - IP adresa na kojoj je otkriven bot

port - broj porta na kojem je otkriven bot

hostname - hostname dobiven reverznim DNS upitom

source_as_name - naziv izvorišnog autonomnog sustava (AS)

source_asn - izvorišni ASN

destination_ip - odredišna IP adresa prema kojoj je bot komunicirao

destination_port - port prema kojem je bot komunicirao

destination_hostname - hostname prema kojem je bot komunicirao

destination_url - url prema kojem je bot komunicirao

classification_type - tip klasifikacije bota

malware_name - naziv malveraNajvažniji je drugi stupac pod oznakom “IP” u kojem se nalazi IP adresa uređaja na kojem je zabilježena komunikacija s upravljačkim poslužiteljem (C2, C&C) botnet mreže. Važno je napomenuti kako se radi o javnoj IP adresi koja se ne mora podudarati s adresom računala, ona obično posjeduju vlastitu privatnu IP adresu. Potrebno je obratiti pažnju na prvi stupac “timestamp”, koji predstavlja vrijeme kada je zaraženo računalo komuniciralo s upravljačkim poslužiteljem botnet mreže. Važan podatak nalazi se u stupcu “destination_ip” koji predstavlja IP adresu s kojom je zaraženo računalo komuniciralo što može uvelike olakšati potragu za zaraženim računalom unutar lokalne mreže. Kada se otkrije zaraženo računalo, za daljnje postupanje odnosno čišćenje računala od malicioznih datoteka potrebno je provjeriti o kojem se malwareu radi što je navedeno u posljednjem stupcu “malware_name”.